Table of Contents generated with DocToc

- ʞif : Kit d'Intégration à FranceConnect

- Contributeurs

- Introduction

- Configuration

- Exploitation des traces

- Cinématique d'authentification

- Cinématique de déconnexion

- Intégration de MITREid Connect dans Spring

- Création de nouvelles ressources

- Déploiement

- Intégration rapide d'une application existante avec KIF-IdP

- Introduction

- Messages échangés

- Endpoint

- Cinématique

- Exemple d'application

- Fonction de cryptographie

- Représentation textuelle d'un message chiffré

- Représentation binaire d'un message en clair

- Création d'une requête d'authentification

- Création d'une réponse à une requête

- Traitement d'une réponse

- Vérifications de sécurité

- Sources de l'application exemple

- Bibliothèque Java

- Configuration

- Traces

- Déploiement

- Dimensionnement

- Bouchon FranceConnect

- Support

Ce produit a deux objectifs :

- fournir un exemple complet d'implémentation d'un fournisseur FranceConnect de niveau production-grade et correctement documenté :

- en environnement JEE, à l'aide du framework Spring Security

- en s'appuyant sur MITREid Connect, l'implémentation de référence d'OpenID Connect développée par le MIT

- en intégrant le mécanisme de déconnexion, la gestion des traces et celle des erreurs d'authentification

- permettre l'intégration facile de l'authentification FranceConnect dans une application existante :

- quelle que soit la technologie utilisée (JEE, Ruby on Rails, Perl/CGI, PHP, Node.js, etc.)

- en raccordant cette application à l'IdP (Identity Provider) interne de KIF, qui se charge d'implémenter la cinématique d'interfaçage avec FranceConnect en se présentant comme un fournisseur de services

KIF est donc à la fois un POC (proof of concept) de fournisseur de services FranceConnect en environnement JEE et un IdP relai entre une application existante (legacy application) et l'IdP FranceConnect.

L'implémentation de la fonction POC est dénommée KIF-SP (Service Provider) et l'implémentation de la fonction relai est dénommée KIF-IdP (Identity Provider).

Ce produit est accessible en ligne, hébergé sur un serveur FreeBSD raccordé en IPv4 et en IPv6 à Internet, afin de vous permettre de le tester sans avoir à l'installer au préalable :

- KIF-SP : https://fenyo.net/kif-sp

- KIF-IdP : https://fenyo.net/fc-online

Une image Docker intégrant KIF-SP et KIF-IdP est disponible sur Docker Hub :

Elle vous permet de démarrer rapidement une expérimentation à l'aide de votre propre instance de KIF, sans avoir à préparer une environnement JEE+Tomcat ni la nécessité de devoir compiler l'application et la déployer vous-même. En quelques minutes, vous disposerez d'une solution opérationnelle déployée sur un de vos serveurs, ou chez un des fournisseurs de Cloud majeurs supportant Docker (Amazon Web Services, Google Cloud Platform, Microsoft Azure, RedHat OpenShift Online, OVH, Cloudwatt, ...).

Enfin, un Bouchon FranceConnect, fourni sous la forme d'une image Docker, permet à tout développeur d'un fournisseur de services FranceConnect de travailler de manière autonome sans dépendre d'un accès Internet. Ce bouchon permet aussi de réaliser des montées en charge d'un fournisseur de services ou de tester le comportement d'une application en simulant des cas d'erreurs. Ce bouchon est indépendant de KIF-SP et de KIF-IdP, il peut donc être utilisé pour le développement ou l'intégration de n'importe quel fournisseur de services FranceConnect basé sur une autre bibliothèque que KIF.

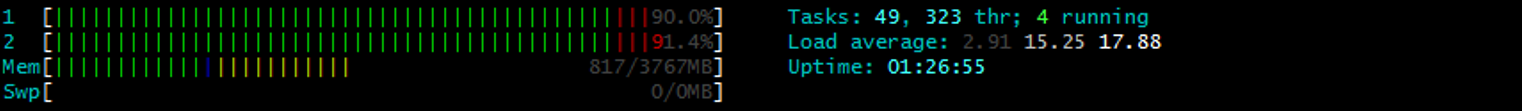

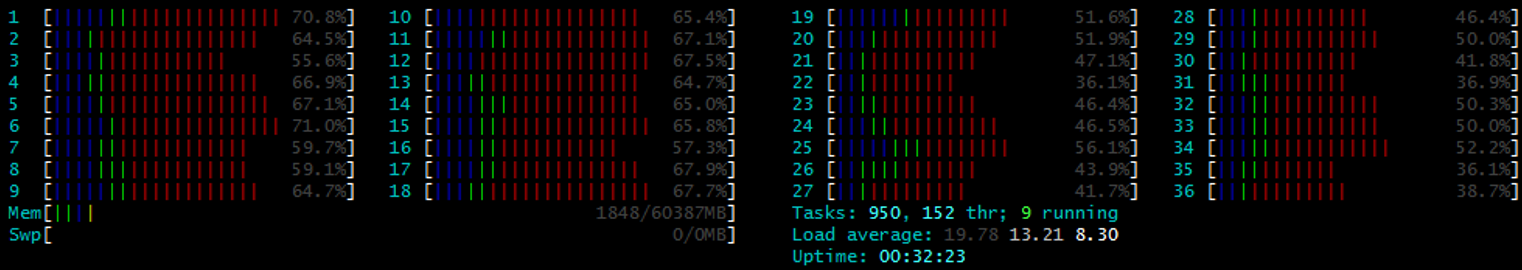

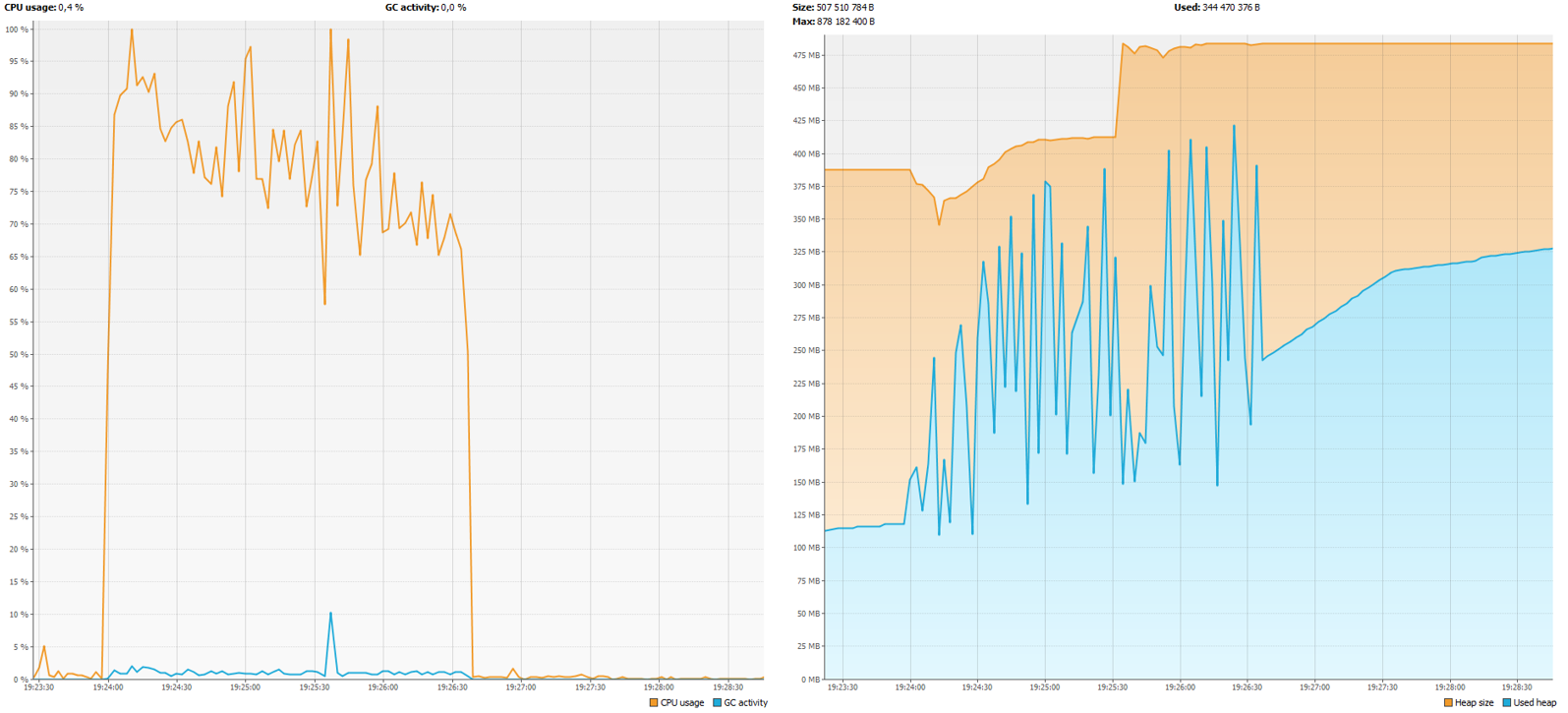

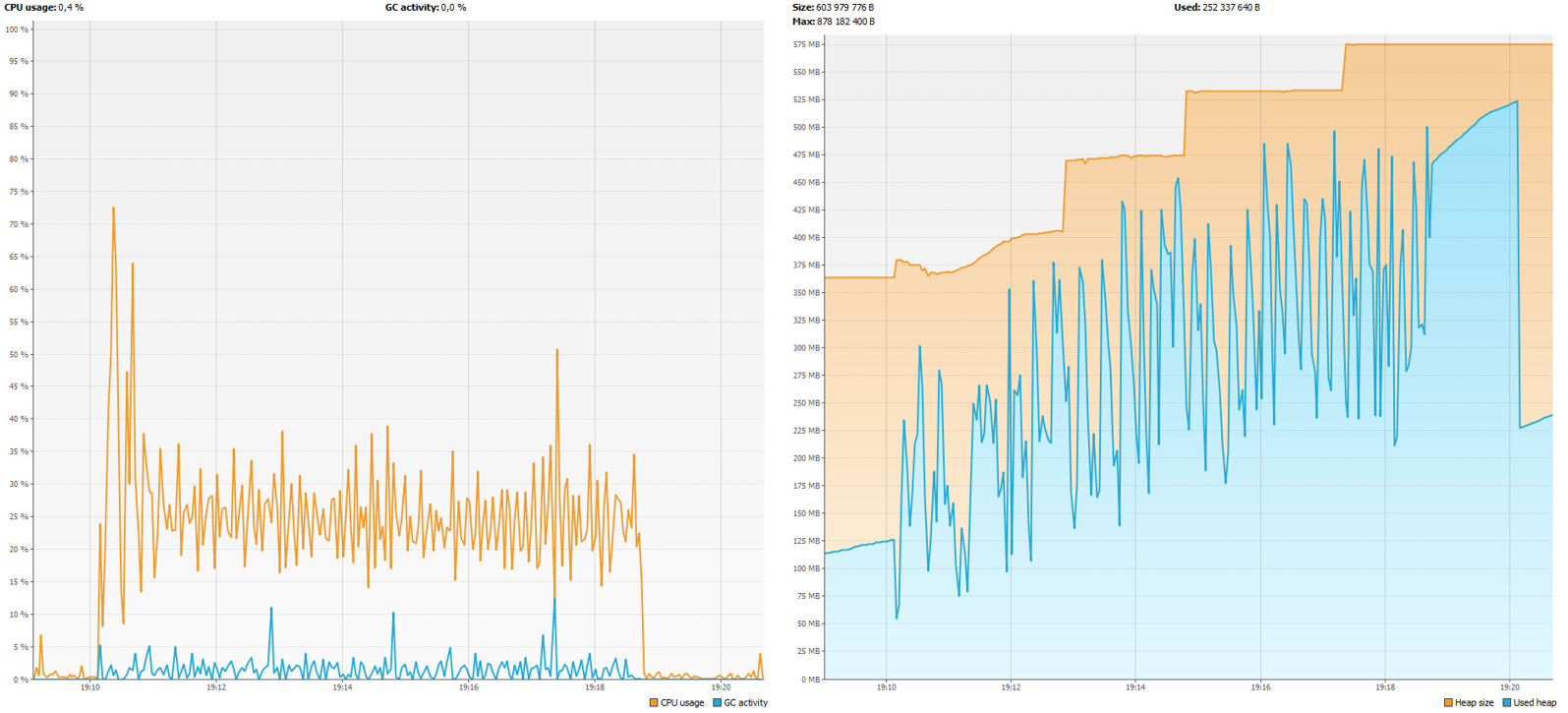

Les performances de KIF permettent d'envisager facilement un déploiement à grande échelle : en effet, KIF peut réaliser 2 millions d'authentifications quotidiennes avec un seul cœur de processeur Xeon E5-2666 v3. En déportant la charge de chiffrement SSL/TLS sur un accélérateur matériel, KIF est capable d'atteindre 6,5 millions d'authentifications quotidiennes, toujours sur un seul cœur de processeur Xeon E5-2666 v3.

Le déploiement de KIF a été testé avec succès sur les serveurs d'application suivants :

Le déploiement de KIF a été testé avec succès sur les environnements d'exploitation suivants :

- Linux (Ubuntu, SLES, OpenSuSE, Amazon Linux)

- Docker

- FreeBSD

ℹ️

Tous les exemples de configuration supposent que l'utilisateur a lancé un navigateur sur le hôte de KIF-IdP, ce qui permet de contacter le fournisseur de services avec l'adresse de boucle locale 127.0.0.1. Cela simplifie le déploiement et les tests car cette adresse est valide sur tout système intégrant une pile TCP/IP. Néanmoins, cela impose que le navigateur utilisé pour les tests soit démarré sur le même hôte que le fournisseur de services, afin qu'il puisse le contacter en s'adressant à 127.0.0.1. En production, il faut remplacer 127.0.0.1 par le nom DNS du fournisseur de services. Les flux directs entre le fournisseur de services et FranceConnect (web-services REST) sont par défaut chiffrés à l'aide de SSL/TLS. Par contre, les connexions au fournisseur de services sont configurées par défaut pour être réalisées via le protocole non chiffré HTTP, afin d'éviter d'imposer la mise en place d'un certificat de sécurité X.509 sur le fournisseur de services. En production, il faut remplacer ce protocole http dans les URL de configuration du fournisseur de services par https. Cela permet de chiffrer les flux entre le navigateur et le fournisseur de services avec SSL/TLS. Ce chiffrement est essentiel car ces flux contiennent des secrets, comme le cookie de session par exemple.

Deux fichiers de configuration sont utilisés :

- le fichier de configuration des paramètres

- le fichier de configuration des traces

La configuration des paramètres consiste à créer le fichier de paramétrage config.properties dans le répertoire FournisseurDeServices/src/main/webapp/META-INF à partir du modèle config.properties-template déjà présent dans ce même répertoire.

⚠️

Le démarrage de l'application n'est pas possible avant d'avoir réalisé la configuration des paramètres car le fichierconfig.propertiesest référencé par le descripteur de déploiement d'application (web application deployment descriptor)web.xml.

Ce fichier de configuration contient des secrets, il faut donc configurer ses permissions d'accès ainsi que les permissions globales d'accès au système de fichiers sur lequel il est stocké de manière à ce qu'aucune personne non habilitée puisse y accéder.

La configuration des traces consiste à adapter le fichier log4j.xml (format standard Log4j 1.2.x) présent dans le répertoire FournisseurDeServices/src/main/resources aux besoins de traces. Dans ce même répertoire, deux exemples sont fournis :

-

log4j-devel.xmlavec un niveau de traces élevé, notamment sur les composants concernés par l'authentification -

log4j-prod.xmlavec un niveau de trace peu verbeux, intégrant néanmoins toutes les traces nécessaires pour un système en production :- conservation des traces de niveau

warnet supérieurs pour tous les composants - conservation des traces de niveau

infoet supérieurs pour KIF, incluant pour chaque événement de création ou suppression de session, d'authentification, d'erreur d'authentification ou de déconnexion (mécanisme de déconnexion global) :- l'identifiant de session (valeur du cookie JSESSIONID)

- la référence à l'objet Java représentant la requête, permettant de croiser les traces correspondant à une même requête si besoin

- l'adresse IP d'origine de la connexion TCP contenant le flux HTTP provenant du navigateur client

- le port TCP côté client, pour différencier différents navigateurs présentant une adresse IP commune (cas où l'utilisateur emprunte un proxy ou un réseau NATé, par exemple)

- la cause d'erreur le cas échéant (jeton invalide, tentative de rejeu, etc.)

- le nom de la session créée ou détruite le cas échéant

- le nombre de sessions actives à des fins de capacity planning : la mémoire utilisée est une fonction affine du nombre de sessions

- conservation des traces de niveau

-

net.fenyo.franceconnect.config.oidc.debug- type : booléen

- valeur par défaut :

true(fonction KIF-SP activée) - usage : activation/désactivation de la fonction KIF-SP (POC de fournisseur de service). Positionner la valeur

falsepour le passage en production de la fonction KIF-IdP (IdP relai), afin de désactiver l'exemple de fournisseur de services.

-

net.fenyo.franceconnect.config.oidc.tlsversion- type : chaîne de caractères

- valeur par défaut :

TLSv1.2(version minimale à partir de mi-2017) - usage : version de TLS à utiliser pour l'invocation des endpoints FranceConnect.

Quatre endpoints sont déclarés pour la configuration de la cinematique d'authentification via FranceConnect : trois endpoints fournis par FranceConnect et un endpoint pour le fournisseur de service.

-

net.fenyo.franceconnect.config.oidc.authorizationendpointuri- type : URL

- valeur par défaut : https://fcp.integ01.dev-franceconnect.fr/api/v1/authorize (valeur utilisée par la plate-forme de développement/intégration de FranceConnect)

- usage : authorization endpoint de FranceConnect, qui réalise l'authentification de l'utilisateur en le renvoyant vers un fournisseur d'identité FranceConnect et qui fournit en retour un authorization code au fournisseur de services.

-

net.fenyo.franceconnect.config.oidc.tokenendpointuri- type : URL

- valeur par défaut : https://fcp.integ01.dev-franceconnect.fr/api/v1/token (valeur utilisée par la plate-forme de développement/intégration de FranceConnect)

- usage : token endpoint de FranceConnect, contacté directement par le fournisseur de services (invocation d'un web-service REST, donc sans passer par le navigateur de l'utilisateur) pour récupérer, en échange du code d'autorisation, un id token JWT et un access token. La signature de l'id token par FranceConnect est vérifiée par le fournisseur de service. Si cette signature est invalide ou si d'autres éléments de sécurité contenus dans ce jeton sont incorrects, l'authentification est rejetée et un message d'erreur du type suivant est ajouté dans le fichier de traces :

authentication failure exception: [org.springframework.security.authentication.AuthenticationServiceException: ...]. Dans ce message d'erreur, la chaîne...est remplacée par la cause précise du rejet.

-

net.fenyo.franceconnect.config.oidc.userinfoendpointuri- type : URL

- valeur par défaut : https://fcp.integ01.dev-franceconnect.fr/api/v1/userinfo (valeur utilisée par la plate-forme de développement/intégration de FranceConnect)

- usage : userinfo endpoint de FranceConnect, contacté directement par le fournisseur de services (invocation d'un web-service REST, donc sans passer par le navigateur de l'utilisateur) pour récupérer, en échange de l'access token, l'identité pivot de l'utilisateur (userinfo) au format JSON.

-

net.fenyo.franceconnect.config.oidc.redirecturi- type : URL

- valeur par défaut : http://127.0.0.1/openid_connect_login

- usage : URL du endpoint de callback du fournisseur de services. URL où l'utilisateur est renvoyé après déconnexion du service, qu'il ait accepté ou pas la déconnexion de FranceConnect. Le choix de la chaîne

openid_connect_loginest imposé par l'implementation MITREid Connect, elle ne doit donc pas être substituée par une autre chaîne. Cette URL est le endpoint fournisseur de services de MITREid Connect, lui permettant de recevoir le code d'autorisation et d'enchaîner alors la cinématique de récuperation des jetons et de l'identité de l'utilisateur. Cette URL doit être déclarée par le fournisseur de services sur le portail de configuration FranceConnect dans la section "Urls de callback".

-

net.fenyo.franceconnect.config.oidc.clientid- type : chaîne de caractères (représentation hexadécimale d'un nombre de 256 bits)

- valeur par défaut : aucune

- usage : client id du fournisseur de services, attribué par FranceConnect sur le portail d'inscription. Cet identifiant est public.

-

net.fenyo.franceconnect.config.oidc.clientsecret- type : chaîne de caractères (représentation hexadécimale d'un nombre de 256 bits)

- valeur par défaut : aucune

- usage : secret id du fournisseur de services, attribué par FranceConnect sur le portail d'inscription. Ce secret partagé ne doit pas être divulgué. Pour cette raison, les droits d'accès au fichier

config.propertiesdoivent être configurés de telle façon que seul le conteneur d'application puisse accéder à son contenu.

-

net.fenyo.franceconnect.config.oidc.issuer- type : chaîne de caractères

- valeur par défaut : https://fcp.integ01.dev-franceconnect.fr (valeur utilisée par la plate-forme de développement/intégration de FranceConnect)

- usage : identifiant de l'émetteur des id token JWT, attendu dans le claim (au sens 'revendication') iss de ces jetons. Si le claim reçu ne correspond pas à la valeur attendue, l'authentification est rejetée et le message d'erreur suivant est ajouté dans le fichier de traces :

authentication failure exception: [org.springframework.security.authentication.AuthenticationServiceException: Issuers do not match].

-

net.fenyo.franceconnect.config.oidc.fcbuttonuri- type : URL

- valeur par défaut : https://fcp.integ01.dev-franceconnect.fr/js/franceconnect.js

- usage : URL du code JavaScript du bouton FranceConnect.

-

net.fenyo.franceconnect.config.oidc.logouturi- type : URL

- valeur par défaut : https://fcp.integ01.dev-franceconnect.fr/api/v1/logout (valeur utilisée par la plate-forme de développement/intégration de FranceConnect)

-

usage : URL de déconnexion globale (global logout). Quand l'utilisateur souhaite se déconnecter du fournisseur de service, ce dernier invalide sa session puis le redirige vers cette URL chez FranceConnect, afin qu'il puisse aussi choisir de se déconnecter de FranceConnect. Il est ensuite redirigé vers le portail du fournisseur de services. Il est à noter que si l'utilisateur fait le choix de se connecter de FranceConnect, il ne sera pas pour autant déconnecté des autres fournisseurs de services auxquels il pourrait être simultanément connecté (hormis le fournisseur de services par lequel il a initié la demande de déconnexion). Ce mécanisme correspond donc un "global logout" partiel.

-

net.fenyo.franceconnect.config.oidc.afterlogouturi- type : URL

- valeur par défaut : http://127.0.0.1/

- usage : URL où l'utilisateur est renvoyé après déconnexion du service, qu'il ait accepté ou non la déconnexion de FranceConnect. Cette URL ne pointe pas forcément sur le fournisseur de services, elle peut potentiellement correspondre au site institutionnel associé. Cette URI est aussi utilisée en cas d'erreur d'authentification, pour proposer à l'utilisateur de retourner au site institutionnel. Cette URL doit être déclarée par le fournisseur de services sur le portail de configuration FranceConnect dans la section "Urls de redirection de déconnexion".

-

net.fenyo.franceconnect.config.oidc.startlogouturi- type : URL

- valeur par défaut : j_spring_security_logout

- usage : URL de logout utilisée par le bouton FranceConnect ou le fournisseur de services pour initier la séquence de déconnexion.

-

net.fenyo.franceconnect.config.oidc.sessiontimeout- type : nombre (minutes)

- valeur par défaut : 240 minutes (4 heures)

- usage : sans activité pendant ce délai, la session expire donc l'accès à une page protégée nécessite une nouvelle authentification via FranceConnect. Si cette valeur est inférieure à la durée de session de FranceConnect (30 minutes), la reconnexion pourra être transparente dans certains cas.

Exemple de séquence de reconnexion transparente :sessiontimeoutvaut 10 minutes- l'utilisateur se connecte au fournisseur de services et s'authentifie via FranceConnect à t0

- à partir de t0 + 5 min, l'utilisateur devient inactif

- sa session chez le fournisseur de services est donc invalide à partir de t0 + 5 min +

sessiontimeout, c'est-à-dire t0 + 15 min - à t0 + 20 min, l'utilisateur reprend son activité en accédant à une page protégée

- la session ayant expiré, le fournisseur de services renvoie l'utilisateur s'authentifier chez FranceConnect

- la session FranceConnect n'ayant pas expiré (si l'utilisateur n'a pas réalisé une déconnexion via le bouton FranceConnect entre-temps, depuis ce fournisseur de services ou un autre), FranceConnect fournit un jeton d'autorisation au fournisseur de services sans interaction utilisateur

- le fournisseur de services utilise ce jeton d'autorisation pour récupérer l' id token et l'identité de l'utilisateur

-

net.fenyo.franceconnect.config.oidc.authenticationerroruri- type : URL

- valeur par défaut : http://127.0.0.1/authenticationError

- usage : URL ou l'utilisateur est renvoyé en cas d'erreur d'authentification. Si cette URL pointe vers /authenticationError sur le fournisseur de service, l'utilisateur se verra alors proposer de continuer sa navigation sur l'URL définie par

net.fenyo.franceconnect.config.oidc.afterlogouturi.

-

net.fenyo.franceconnect.config.idp.mode- type : chaîne de caractères

- valeur par défaut :

AES-256-CBCpour compatibilité ascendante. La valeur alternative,AES-256-GCM, est à privilégier. - usage : type de chiffrement entre l'application à intégrer et KIF-IdP.

-

net.fenyo.franceconnect.config.idp.key- type : clé AES 256 bits en hexadecimal (generation via openssl :

openssl rand -hex 32) - valeur par défaut :

a6a7ee7abe681c9c4cede8e3366a9ded96b92668ea5e26a31a4b0856341ed224 - usage : secret partagé permettant le chiffrement entre l'application à intégrer et KIF-IdP.

- type : clé AES 256 bits en hexadecimal (generation via openssl :

-

net.fenyo.franceconnect.config.idp.iv- type : vecteur d'initialisation 128 bits en hexadecimal (generation via openssl :

openssl rand -hex 16) - valeur par défaut :

87b7225d16ea2ae1f41d0b13fdce9bba - usage : vecteur d'initialisation nécessaire pour le chiffrement.

- type : vecteur d'initialisation 128 bits en hexadecimal (generation via openssl :

-

net.fenyo.franceconnect.config.idp.redirecturi- type : URL

- valeur par défaut :

https://fenyo.net/fc/identite.cgi? - usage : début de l'URL de callback de l'application.

Les valeurs par défaut permettent de communiquer avec l'application exemple disponible sur https://fenyo.net/fc/index.cgi

Voici un exemple complet de fichier de paramétrage config.properties :

# pour la fonction KIF-SP (POC de fournisseur de services)

net.fenyo.franceconnect.config.oidc.debug=true

net.fenyo.franceconnect.config.oidc.tlsversion=TLSv1.2

net.fenyo.franceconnect.config.oidc.clientid=a100f6923ae93e2e5a8e2e2fb1d0c1e988d8c06c43a8ef838e64eeb932750405

net.fenyo.franceconnect.config.oidc.clientsecret=f7cf2c8cf9863e009c3a520b5f380d9849adad21fe21c0e2782bc9cb25908a67

net.fenyo.franceconnect.config.oidc.sessiontimeout=240

net.fenyo.franceconnect.config.oidc.issuer=https://fcp.integ01.dev-franceconnect.fr

net.fenyo.franceconnect.config.oidc.authorizationendpointuri=https://fcp.integ01.dev-franceconnect.fr/api/v1/authorize

net.fenyo.franceconnect.config.oidc.tokenendpointuri=https://fcp.integ01.dev-franceconnect.fr/api/v1/token

net.fenyo.franceconnect.config.oidc.userinfoendpointuri=https://fcp.integ01.dev-franceconnect.fr/api/v1/userinfo

net.fenyo.franceconnect.config.oidc.redirecturi=http://127.0.0.1/openid_connect_login

net.fenyo.franceconnect.config.oidc.logouturi=https://fcp.integ01.dev-franceconnect.fr/api/v1/logout

net.fenyo.franceconnect.config.oidc.afterlogouturi=http://127.0.0.1/

net.fenyo.franceconnect.config.oidc.authenticationerroruri=http://127.0.0.1/authenticationError

net.fenyo.franceconnect.config.oidc.startlogouturi=j_spring_security_logout

net.fenyo.franceconnect.config.oidc.fcbuttonuri=https://fcp.integ01.dev-franceconnect.fr/js/franceconnect.js

# pour la fonction KIF-IdP (IdP relai)

net.fenyo.franceconnect.config.idp.mode=AES-256-CBC

net.fenyo.franceconnect.config.idp.key=a6a7ee7abe681c9c4cede8e3366a9ded96b92668ea5e26a31a4b0856341ed224

net.fenyo.franceconnect.config.idp.iv=87b7225d16ea2ae1f41d0b13fdce9bba

net.fenyo.franceconnect.config.idp.redirecturi=https://fenyo.net/fc/identite.cgi?Voici un exemple complet de fichier de configuration des traces log4j.xml pour un serveur en production, les traces étant fournies dans la sortie standard du serveur d'application :

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE log4j:configuration PUBLIC "-//APACHE//DTD LOG4J 1.2//EN" "log4j.dtd">

<log4j:configuration xmlns:log4j="http://jakarta.apache.org/log4j/">

<!-- Appenders -->

<appender name="console" class="org.apache.log4j.ConsoleAppender">

<param name="Target" value="System.out" />

<layout class="org.apache.log4j.PatternLayout">

<param name="ConversionPattern" value="%-5p: %d %c - %m%n" />

</layout>

</appender>

<!-- Application Loggers -->

<logger name="net.fenyo">

<level value="info" />

</logger>

<!-- Root Logger -->

<root>

<priority value="warn" />

<appender-ref ref="console" />

</root>

</log4j:configuration>Fournir les traces sur la sortie standard du serveur d'application n'est pas toujours le moyen le plus adapté pour les conserver. C'est un moyen idéal dans le cadre d'un serveur d'application hébergé dans un micro-conteneur Docker, mais dans la plupart des autres situations, on peut remplacer l'appender de type ConsoleAppender pour les stocker plutôt :

-

dans un fichier, que l'on fait tourner régulièrement : avec un appender de type

DailyRollingFileAppender -

sur un serveur SYSLOG centralisé, avec un appender de type

SyslogAppender -

dans un fichier d'événements Windows potentiellement rerouté vers un SIEM comme LogRhythm, avec un appender de type

NTEventLogAppender

À chaque création de session, une trace correspondante est générée, incluant la valeur du nouvel identifiant de session stocké dans le cookie JSESSIONID et une mise à jour du nombre de sessions en mémoire :

INFO : 2016-07-24 03:25:16,203 net.fenyo.franceconnect.SessionListener - log fc: msg [création de session 2236652D2F06E535395CDA6CA557B9BF (21 sessions)]; auth: oidc authentication token is null; req: request attributes are null

À chaque invalidation de session, une trace correspondante est générée, incluant l'identifiant de session supprimé, l'identité de l'utilisateur concerné et une mise à jour du nombre de sessions en mémoire (il n'y a pas d'origine de requête car la session peut être supprimée par l'expiration du timeout de sessions, sans action utilisateur) :

Exemple de session supprimée à l'expiration du timeout de session :

INFO : 2016-07-24 04:21:14,525 net.fenyo.franceconnect.SessionListener - log fc: msg [destruction de session 2236652D2F06E535395CDA6CA557B9BF (20 session)]; auth: id token [eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJodHRwczovL2ZjcC5pbnRlZzAxLmRldi1mcmFuY2Vjb25uZWN0LmZyIiwic3ViIjoiNTRmNzBhNTU3ZDgzOGJjZDI2YWJkMjIwMzgxMjY4MTkyOTllZjIwNDhjMDFlYWI5N2E3YTEwNTQ1OTc2ZWY5OHYxIiwiYXVkIjoiOWViZjFhZDkwODQyMDdjNWU0OTM5YmNjNmM3NThjODBmMjYwZWU3MDE3N2E0MjRlOTQ3NTRiZWNlZmNiNDU3ZSIsImV4cCI6MTQ2OTMyMDg2NCwiaWF0IjoxNDY5MzE5NjY0LCJub25jZSI6IjE5NzQzYTM2YzQ0YzgiLCJpZHAiOiJGQyIsImFjciI6ImVpZGFzMiIsImFtciI6W119.rqqL1WrCaDZAwq4fs8uzt17DMY75L4nffjgr6f51cSY]; auth: user info [{"sub":"54f70a557d838bcd26abd22038126819299ef2048c01eab97a7a10545976ef98v1","gender":"male","birthdate":"1981-06-23","birthcountry":"99100","birthplace":"91272","given_name":"Eric","family_name":"Mercier","email":"[email protected]","address":{"formatted":"26 rue Desaix, 75015 Paris","street_address":"26 rue Desaix","locality":"Paris","region":"Ile-de-France","postal_code":"75015","country":"France"}}]; req: request attributes are null

Exemple de session supprimée à la demande d'un utilisateur (l'adresse IP et le port TCP d'origine de la requête sont fournis dans la trace logout qui suit la trace destruction de session ; ces deux traces peuvent être croisées car elles disposent toutes deux du même identifiant de session 2236652D2F06E535395CDA6CA557B9BF) :

INFO : 2016-07-24 03:36:56,092 net.fenyo.franceconnect.SessionListener - log fc: msg [destruction de session 2236652D2F06E535395CDA6CA557B9BF (20 sessions)]; auth: id token [eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJodHRwczovL2ZjcC5pbnRlZzAxLmRldi1mcmFuY2Vjb25uZWN0LmZyIiwic3ViIjoiNTRmNzBhNTU3ZDgzOGJjZDI2YWJkMjIwMzgxMjY4MTkyOTllZjIwNDhjMDFlYWI5N2E3YTEwNTQ1OTc2ZWY5OHYxIiwiYXVkIjoiOWViZjFhZDkwODQyMDdjNWU0OTM5YmNjNmM3NThjODBmMjYwZWU3MDE3N2E0MjRlOTQ3NTRiZWNlZmNiNDU3ZSIsImV4cCI6MTQ2OTMyNDczMiwiaWF0IjoxNDY5MzIzNTMyLCJub25jZSI6IjEwMjY0YTBmODAyYmQiLCJpZHAiOiJGQyIsImFjciI6ImVpZGFzMiIsImFtciI6W119.RfOvGXAfDm4UvH1XGIVeVe-_0JDZVuLdzTAyGi8n5io]; auth: user info [{"sub":"54f70a557d838bcd26abd22038126819299ef2048c01eab97a7a10545976ef98v1","gender":"male","birthdate":"1981-06-23","birthcountry":"99100","birthplace":"91272","given_name":"Eric","family_name":"Mercier","email":"[email protected]","address":{"formatted":"26 rue Desaix, 75015 Paris","street_address":"26 rue Desaix","locality":"Paris","region":"Ile-de-France","postal_code":"75015","country":"France"}}]; req: request attributes are null

INFO : 2016-07-24 03:36:56,095 net.fenyo.franceconnect.LogoutHandler - log fc: msg [logout]; auth: id token [eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJodHRwczovL2ZjcC5pbnRlZzAxLmRldi1mcmFuY2Vjb25uZWN0LmZyIiwic3ViIjoiNTRmNzBhNTU3ZDgzOGJjZDI2YWJkMjIwMzgxMjY4MTkyOTllZjIwNDhjMDFlYWI5N2E3YTEwNTQ1OTc2ZWY5OHYxIiwiYXVkIjoiOWViZjFhZDkwODQyMDdjNWU0OTM5YmNjNmM3NThjODBmMjYwZWU3MDE3N2E0MjRlOTQ3NTRiZWNlZmNiNDU3ZSIsImV4cCI6MTQ2OTMyNDczMiwiaWF0IjoxNDY5MzIzNTMyLCJub25jZSI6IjEwMjY0YTBmODAyYmQiLCJpZHAiOiJGQyIsImFjciI6ImVpZGFzMiIsImFtciI6W119.RfOvGXAfDm4UvH1XGIVeVe-_0JDZVuLdzTAyGi8n5io]; auth: user info [{"sub":"54f70a557d838bcd26abd22038126819299ef2048c01eab97a7a10545976ef98v1","gender":"male","birthdate":"1981-06-23","birthcountry":"99100","birthplace":"91272","given_name":"Eric","family_name":"Mercier","email":"[email protected]","address":{"formatted":"26 rue Desaix, 75015 Paris","street_address":"26 rue Desaix","locality":"Paris","region":"Ile-de-France","postal_code":"75015","country":"France"}}]; req: session id [2236652D2F06E535395CDA6CA557B9BF]; req: remote addr [127.0.0.1]; req: remote port [62437]; req: request [org.springframework.security.web.context.HttpSessionSecurityContextRepository$Servlet3SaveToSessionRequestWrapper@1f59c634]

À chaque accès à une ressource protégée, une trace correspondante est générée, incluant notamment l'identité de l'utilisateur, l'identifiant de session, une référence à la requête, l'adresse IP et le port d'origine de la requête :

INFO : 2016-07-24 03:25:33,139 net.fenyo.franceconnect.WebController - log fc: msg [accès à /user]; auth: id token [eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJodHRwczovL2ZjcC5pbnRlZzAxLmRldi1mcmFuY2Vjb25uZWN0LmZyIiwic3ViIjoiNTRmNzBhNTU3ZDgzOGJjZDI2YWJkMjIwMzgxMjY4MTkyOTllZjIwNDhjMDFlYWI5N2E3YTEwNTQ1OTc2ZWY5OHYxIiwiYXVkIjoiOWViZjFhZDkwODQyMDdjNWU0OTM5YmNjNmM3NThjODBmMjYwZWU3MDE3N2E0MjRlOTQ3NTRiZWNlZmNiNDU3ZSIsImV4cCI6MTQ2OTMyNDczMiwiaWF0IjoxNDY5MzIzNTMyLCJub25jZSI6IjEwMjY0YTBmODAyYmQiLCJpZHAiOiJGQyIsImFjciI6ImVpZGFzMiIsImFtciI6W119.RfOvGXAfDm4UvH1XGIVeVe-_0JDZVuLdzTAyGi8n5io]; auth: user info [{"sub":"54f70a557d838bcd26abd22038126819299ef2048c01eab97a7a10545976ef98v1","gender":"male","birthdate":"1981-06-23","birthcountry":"99100","birthplace":"91272","given_name":"Eric","family_name":"Mercier","email":"[email protected]","address":{"formatted":"26 rue Desaix, 75015 Paris","street_address":"26 rue Desaix","locality":"Paris","region":"Ile-de-France","postal_code":"75015","country":"France"}}]; req: session id [2236652D2F06E535395CDA6CA557B9BF]; req: remote addr [127.0.0.1]; req: remote port [62375]; req: request [SecurityContextHolderAwareRequestWrapper[ org.springframework.security.web.savedrequest.SavedRequestAwareWrapper@44f3efb7]]

Lorsqu'une erreur liée à l'authentification se produit, une trace correspondante est générée :

INFO : 2016-07-24 03:47:24,138 net.fenyo.franceconnect.AuthenticationFailureHandler - log fc: msg [authentication failure exception: [org.springframework.security.authentication.AuthenticationServiceException: State parameter mismatch on return. Expected null got 205775549532c]]; auth: oidc authentication token is null; req: session id [null]; req: remote addr [127.0.0.1]; req: remote port [62535]; req: request [org.springframework.security.web.context.HttpSessionSecurityContextRepository$Servlet3SaveToSessionRequestWrapper@4216b2a1]

Le comportement standard de MITREid Connect, en cas d'erreur d'authentification, consiste à indiquer au navigateur une erreur de type 401, incluant un descriptif de la cause de l'erreur. Dans KIF, ce comportement a été remplacé par la bonne pratique de sécurité consistant à cacher les précisions concernant la cause de l'erreur d'authentification. La cause de l'erreur est tracée et l'utilisateur est renvoyé vers une page d'erreur générique qu'on peut positionner par le paramètre de configuration net.fenyo.franceconnect.config.oidc.authenticationerroruri.

Si la session a expiré entre l'envoi vers FranceConnect et le retour avec le code d'autorisation, alors une trace d'erreur est générée avec le message suivant : "Authentication Failed: State parameter mismatch on return. Expected null got 2f3e7b5c97c0c". La valeur null indique que l'état associé à la session (paramètre state dans le protocole OpenID Connect) n'a pas pu être trouvé car il n'y a pas de session ou que cette session n'a jamais tenté de se connecter via FranceConnect. L'utilisateur est alors redirigé vers la page d'erreur définie par le paramètre de configuration net.fenyo.franceconnect.config.oidc.authenticationerroruri. Si la valeur de ce paramètre est une URL qui pointe vers /authenticationError sur le fournisseur de service, l'utilisateur se verra alors proposer de continuer sa navigation sur l'URL définie par la valeur du paramètre net.fenyo.franceconnect.config.oidc.afterlogouturi.

Si l'état (paramètre state dans le protocole OpenID Connect) ne correspond pas à celui envoyé à FranceConnect dans le cadre de l'authentification de cette session, alors une trace d'erreur est générée avec le message suivant : Authentication Failed: State parameter mismatch on return. Expected 3f3222875114b got 2f3e7b5c97c0c. La valeur attendue (3f3222875114b) est celle de l'état envoyé à FranceConnect et le faux état reçu est 2f3e7b5c97c0c. L'utilisateur est alors redirigé vers la page d'erreur définie par le paramètre de configuration net.fenyo.franceconnect.config.oidc.authenticationerroruri. Si la valeur de ce paramètre est une URL qui pointe vers /authenticationError sur le fournisseur de service, l'utilisateur se verra alors proposer de continuer sa navigation sur l'URL définie par la valeur du paramètre net.fenyo.franceconnect.config.oidc.afterlogouturi.

Si le code d'autorisation utilisé est faux ou a déjà été utilisé, alors l'échange suivant se produit avec FranceConnect :

- le fournisseur de services émet la requête suivante au token endpoint de FranceConnect :

POST /api/v1/token HTTP/1.1

Accept: text/plain, application/json, application/*+json, */*

Content-Type: application/x-www-form-urlencoded

Content-Length: 312

Host: fcp.integ01.dev-franceconnect.fr

Accept-Encoding: gzip,deflate

grant_type=authorization_code&code=1660c04e70db2b5311e6a7ab80c19246c3b7f123354d48c05f40d2aac3fb6c7c&redirect_uri=http%3A%2F%2F127.0.0.1%2Fopenid_connect_login&client_id=CLIENT_ID&client_secret=SECRET_ID- FranceConnect signale que le code est invalide :

HTTP/1.1 400 Bad Request

Server: nginx

Date: Wed, 20 Jul 2016 17:09:24 GMT

Content-Type: application/json; charset=utf-8

Content-Length: 27

Connection: keep-alive

ETag: W/"1b-BTGn9J/xQNk2eWB3zdcJSA"

Vary: Accept-Encoding- Une trace d'erreur est générée avec le message suivant :

Authentication Failed: Unable to obtain Access Token: 400 Bad Request. L'utilisateur est alors redirigé vers la page d'erreur définie par le paramètre de configurationnet.fenyo.franceconnect.config.oidc.authenticationerroruri. Si la valeur de ce paramètre est une URL qui pointe vers/authenticationErrorsur le fournisseur de service, l'utilisateur se verra alors proposer de continuer sa navigation sur l'URL définie par la valeur du paramètrenet.fenyo.franceconnect.config.oidc.afterlogouturi.

Si le nonce reçu n'est pas celui attendu, une trace d'erreur est générée avec un message indiquant une possible tentative d'attaque par rejeu (replay). L'utilisateur est alors redirigé vers la page d'erreur définie par le paramètre de configuration net.fenyo.franceconnect.config.oidc.authenticationerroruri. Si la valeur de ce paramètre est une URL qui pointe vers /authenticationError sur le fournisseur de service, l'utilisateur se verra alors proposer de continuer sa navigation sur l'URL définie par la valeur du paramètre net.fenyo.franceconnect.config.oidc.afterlogouturi.

De nombreuses vérifications de sécurité sont imposées par le protocole OpenID Connect, par exemple la vérification de la signature des id token JWT. Si une de ces vérifications conduit à une erreur, une trace d'erreur est générée avec un message décrivant la raison de cette erreur. L'utilisateur est alors redirigé vers la page d'erreur définie par le paramètre de configuration net.fenyo.franceconnect.config.oidc.authenticationerroruri. Si la valeur de ce paramètre est une URL qui pointe vers /authenticationError sur le fournisseur de service, l'utilisateur se verra alors proposer de continuer sa navigation sur l'URL définie par la valeur du paramètre net.fenyo.franceconnect.config.oidc.afterlogouturi.

Au moment d'une tentative de déconnexion, si la session a déjà expiré ou si une déconnexion s'est déjà produite, le fournisseur de services redirige le navigateur vers l'URL configurée après déconnexion sans passer par FranceConnect puisqu'il ne dispose plus d'id token à lui indiquer. Ce cas se produit par exemple si deux onglets sont ouverts sur l'application et sont connectés via la même session, et que l'un des onglets a réalisé une déconnexion via le bouton FranceConnect. Si une déconnexion est alors initiée par le bouton FranceConnect du second onglet, il n'y a plus de contexte d'authentification, donc on ne peut ni ne doit renvoyer vers FranceConnect pour une déconnexion.

La cinématique d'authentification est constituée des étapes suivantes :

- Lorsque le filtre Spring MITREid Connect détecte l'accès a une ressource protégée et qu'il n'y a pas eu de précédente authentification pour la session courante, MITREid Connect redirige alors l'utilisateur vers son endpoint de callback.

- Ce endpoint constate qu'aucun id token n'est associé à cette session et qu'aucun paramètre contenant un code d'autorisation n'est fourni dans la requête qu'il reçoit.

- Il entame donc la cinématique OpenID Connect pour demander un code d'autorisation à l'authorization endpoint et ce code est renvoyé par FranceConnect sur ce endpoint.

- À la reception du code, le endpoint de callback invoque alors un web-services REST vers le token endpoint de FranceConnect pour récuperer un id token et un access token.

- Un nouveau web-service REST présentant l'access token est invoqué sur le userinfo endpoint de FranceConnect pour récupérer le userinfo qui représente l'identité de l'utilisateur au format JSON.

- L'utilisateur est enfin renvoyé vers la ressource protégée, à laquelle il a désormais accès.

Ce diagramme de séquence UML présente l'ensemble des échanges en jeu dans cette phase d'authentification entre les différents acteurs (navigateur, fournisseur de services, FranceConnect, fournisseur d'identité). Les informations d'état civil de l'utilisateur, renvoyées par le fournisseur d'identité, sont redressées par FranceConnect pour constituer une identité dite pivot, à l'aide d'un rapprochement avec le contenu du Répertoire national d’identification des personnes physiques (RNIPP). L'identité fournie par le fournisseur d'identité n'est donc pas forcément celle relayée au fournisseur de services par FranceConnect : le fournisseur de services reçoit systématiquement un extrait de l'état civil provenant du RNIPP.

La cinématique de déconnexion n'est pas spécifiée dans le protocole OpenID Connect, mais directement par FranceConnect. C'est pour cela que l'on n'évoque pas ici des endpoints mais simplement des URL de logout (déconnexion) et de post-logout. N'étant pas une cinématique normée, elle n'est pas implémentée par MITREid Connect et a donc dû être développée spécifiquement dans KIF-SP.

La cinématique de déconnexion est constituée des étapes suivantes :

- Lorsque l'utilisateur clique sur le lien de déconnexion dans le bouton FranceConnect ou via un lien d'une page du fournisseur de services, son navigateur effectue une requête GET sur l'URL de logout du fournisseur de services.

- Le contrôleur Spring MVC invalide alors la session et redirige le navigateur vers l'URL de logout de FranceConnect.

- FranceConnect propose à l'utilisateur de se déconnecter de FranceConnect, ou de rester connecté.

- Selon le choix de l'utilisateur, FranceConnect invalide éventuellement la session utilisateur et, dans tous les cas, redirige son navigateur vers l'URL post-logout du fournisseur de services.

- Le fournisseur de services fournit la page HTML correspondant à son URL post-logout.

Ce diagramme de séquence UML présente l'ensemble des échanges en jeu dans cette phase de déconnexion où interviennent le navigateur, le fournisseur de services et FranceConnect (le fournisseur d'identité n'est pas concerné, ni informé de la déconnexion) :

MITREid Connect est un filtre de sécurité Spring Security. L'intégration de l'authentification OpenID Connect dans KIF-SP a donc consisté à configurer Spring MVC pour s'appuyer sur Spring Security afin de protéger les ressources et à configurer un filtre Spring Security à l'aide de MITREid Connect.

Cette configuration a été mise en place dans le fichier décrivant la servlet Spring MVC, franceconnect-servlet.xml :

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:mvc="http://www.springframework.org/schema/mvc"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns:tx="http://www.springframework.org/schema/tx"

xmlns:context="http://www.springframework.org/schema/context"

xmlns:security="http://www.springframework.org/schema/security"

xmlns:oauth="http://www.springframework.org/schema/security/oauth2"

xmlns:util="http://www.springframework.org/schema/util"

xsi:schemaLocation="http://www.springframework.org/schema/security/oauth2 http://www.springframework.org/schema/security/spring-security-oauth2-2.0.xsd

http://www.springframework.org/schema/mvc http://www.springframework.org/schema/mvc/spring-mvc-4.1.xsd

http://www.springframework.org/schema/security http://www.springframework.org/schema/security/spring-security-4.0.xsd

http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans-4.1.xsd

http://www.springframework.org/schema/util http://www.springframework.org/schema/util/spring-util-4.1.xsd

http://www.springframework.org/schema/tx http://www.springframework.org/schema/tx/spring-tx-4.1.xsd

http://www.springframework.org/schema/context http://www.springframework.org/schema/context/spring-context-4.1.xsd">

<!-- permettre la configuration via des annotations sous net.fenyo.franceconnect -->

<mvc:annotation-driven />

<context:component-scan base-package="net.fenyo.franceconnect" />

<!-- importer les valeurs des paramètres de configuration de l'accès à FranceConnect -->

<context:property-placeholder location="META-INF/config.properties" />

<!-- mappings d'URI directs, sans nécessiter de passer par un contrôleur -->

<mvc:resources mapping="/static/**" location="/static/" />

<mvc:resources mapping="/js/**" location="/js/" />

<mvc:resources mapping="/css/**" location="/css/" />

<mvc:resources mapping="/images/**" location="/images/" />

<mvc:resources mapping="/html-noauth/**" location="/html-noauth/" />

<mvc:resources mapping="/html/**" location="/html-noauth/" />

<mvc:resources mapping="/jsp-noauth/**" location="/jsp-noauth/" />

<!-- mappings directs dont les URI sont déclarées, à la fin de ce fichier de configuration, comme nécessitant une authentification valide -->

<mvc:resources mapping="/html-needauth/**" location="/html-needauth/" />

<mvc:resources mapping="/jsp-needauth/**" location="/jsp-needauth/" />

<!-- indiquer à Spring MVC comment résoudre l'emplacement des vues à partir de leur nom -->

<bean class="org.springframework.web.servlet.view.InternalResourceViewResolver">

<property name="prefix" value="/WEB-INF/views/" />

<property name="suffix" value=".jsp" />

</bean>

<!-- injecter automatiquement les informations d'authentification dans le contexte -->

<mvc:interceptors>

<bean class="org.mitre.openid.connect.web.UserInfoInterceptor" />

</mvc:interceptors>

<!-- signaler à Spring Security d'utiliser un authentication manager contenant un authentication provider qui est une instance de OIDCAuthenticationProvider fourni par MITREid Connect -->

<!-- OIDCAuthenticationProvider se charge de contacter le userinfo endpoint avec l'authorization bearer pour récupérer les informations détaillées concernant l'utilisateur -->

<security:global-method-security pre-post-annotations="enabled" proxy-target-class="true" authentication-manager-ref="authenticationManager" />

<bean id="openIdConnectAuthenticationProvider" class="org.mitre.openid.connect.client.OIDCAuthenticationProvider" />

<security:authentication-manager alias="authenticationManager">

<security:authentication-provider ref="openIdConnectAuthenticationProvider" />

</security:authentication-manager>

<!-- création du authRequestUrlBuilder, utilisé par le filtre de pré-authentification MITREid Connect fourni à Spring Security -->

<bean class="org.mitre.openid.connect.client.service.impl.PlainAuthRequestUrlBuilder" id="plainAuthRequestUrlBuilder" />

<!-- création d'un bean servant à stocker l'URI correspondant au fournisseur d'identité (provider représentant l'issuer) FranceConnect (https://fcp.integ01.dev-franceconnect.fr), ce bean étant fourni par la suite au filtre MITREid Connect -->

<bean class="org.mitre.openid.connect.client.service.impl.StaticSingleIssuerService" id="staticIssuerService">

<property name="issuer" value="${net.fenyo.franceconnect.config.oidc.issuer}" />

</bean>

<!-- création d'un bean stockant les trois enpoints du fournisseur d'identité FranceConnect (https://fcp.integ01.dev-franceconnect.fr), ce bean étant fourni par la suite au filtre MITREid Connect -->

<bean class="org.mitre.openid.connect.client.service.impl.StaticServerConfigurationService" id="staticServerConfigurationService">

<property name="servers">

<map>

<entry key="${net.fenyo.franceconnect.config.oidc.issuer}">

<bean class="org.mitre.openid.connect.config.ServerConfiguration">

<property name="issuer" value="${net.fenyo.franceconnect.config.oidc.issuer}" />

<property name="authorizationEndpointUri" value="${net.fenyo.franceconnect.config.oidc.authorizationendpointuri}" />

<property name="tokenEndpointUri" value="${net.fenyo.franceconnect.config.oidc.tokenendpointuri}" />

<property name="userInfoUri" value="${net.fenyo.franceconnect.config.oidc.userinfoendpointuri}" />

</bean>

</entry>

</map>

</property>

</bean>

<!-- création d'un bean stockant les paramètres et le endpoint du fournisseur de service, ce bean étant fourni par la suite au filtre MITREid Connect -->

<bean class="org.mitre.openid.connect.client.service.impl.StaticClientConfigurationService" id="staticClientConfigurationService">

<property name="clients">

<map>

<entry key="${net.fenyo.franceconnect.config.oidc.issuer}">

<bean class="org.mitre.oauth2.model.RegisteredClient">

<property name="scope">

<set value-type="java.lang.String">

<value>openid</value>

<value>gender</value>

<value>birthdate</value>

<value>birthcountry</value>

<value>birthplace</value>

<value>given_name</value>

<value>family_name</value>

<value>email</value>

<value>address</value>

<value>preferred_username</value>

<value>phone</value>

<!-- <value>profile</value> -->

</set>

</property>

<property name="tokenEndpointAuthMethod" value="SECRET_POST" />

<property name="clientId" value="${net.fenyo.franceconnect.config.oidc.clientid}" />

<property name="clientSecret" value="${net.fenyo.franceconnect.config.oidc.clientsecret}" />

<!-- l'URI de redirection est imposée par MITREid Connect (en dur dans le code source de MITREid Connect) : /openid_connect_login -->

<!-- cette configuration ne sert qu'aux validations de sécurité -->

<property name="redirectUris">

<set>

<value>${net.fenyo.franceconnect.config.oidc.redirecturi}</value>

</set>

</property>

</bean>

</entry>

</map>

</property>

</bean>

<!-- URI vers lesquelles l'utilisateur est redirigé en cas d'erreur d'authentification -->

<bean id="authenticationFailureHandler" class="net.fenyo.franceconnect.AuthenticationFailureHandler">

<property name="defaultFailureUrl" value="${net.fenyo.franceconnect.config.oidc.authenticationerroruri}" />

<property name="exceptionMappings">

<props>

<prop key="org.springframework.security.authentication.AuthenticationServiceException">${net.fenyo.franceconnect.config.oidc.authenticationerroruri}</prop>

</props>

</property>

</bean>

<!-- création d'un filtre de pré-authentification Spring Security implémenté par MITREid Connect et configuré en référençant les beans MITREid Connect de configuration définis précédemment -->

<bean id="openIdConnectAuthenticationFilter" class="org.mitre.openid.connect.client.OIDCAuthenticationFilter">

<property name="authenticationManager" ref="authenticationManager" />

<property name="issuerService" ref="staticIssuerService" />

<property name="serverConfigurationService" ref="staticServerConfigurationService" />

<property name="clientConfigurationService" ref="staticClientConfigurationService" />

<property name="authRequestUrlBuilder" ref="plainAuthRequestUrlBuilder" />

<!-- propriété propre à Spring Security, proposée par la classe parente de OIDCAuthenticationFilter : org.springframework.security.web.authentication.AbstractAuthenticationProcessingFilter

le comportement en cas d'erreur est défini par le bean authenticationFailureHandler, défini précédemment -->

<property name="authenticationFailureHandler" ref="authenticationFailureHandler" />

</bean>

<!-- création d'un bean servant à stocker l'URI correspondant au point d'entrée d'authentification via Spring Security

il s'agit du callback endpoint du fournisseur de services, qui reçoit le code d'autorisation -->

<bean id="authenticationEntryPoint" class="org.springframework.security.web.authentication.LoginUrlAuthenticationEntryPoint">

<constructor-arg value="${net.fenyo.franceconnect.config.oidc.redirecturi}" />

</bean>

<!-- implémentation de la séquence de déconnexion FranceConnect -->

<bean id="logoutHandler" class="net.fenyo.franceconnect.LogoutHandler">

<property name="logoutUri" value="${net.fenyo.franceconnect.config.oidc.logouturi}" />

<property name="afterLogoutUri" value="${net.fenyo.franceconnect.config.oidc.afterlogouturi}" />

</bean>

<!-- configuration de Spring Security

note : l'attribut entry-point-ref sert à déclarer le point d'entrée d'authentification en cas d'accès à une URI nécessitant un rôle authentifié -->

<security:http auto-config="false" use-expressions="true" disable-url-rewriting="true" entry-point-ref="authenticationEntryPoint" pattern="/**">

<!-- déclaration du filtre MITREid Connect -->

<security:custom-filter before="PRE_AUTH_FILTER" ref="openIdConnectAuthenticationFilter" />

<!--

configuration de Spring Security avec :

- l'URI de logout utilisée par le bouton FranceConnect ou le fournisseur de services pour initier la séquence de logout, afin que Spring Security puisse détecter la demande de logout

- le bean à invoquer après le logout effectif de l'application : ce bean se charge d'implémenter la cinématique de logout de FranceConnect :

- redirection de l'utilisateur chez FranceConnect, qui lui propose aussi de se déloguer de FranceConnect,

- retour vers le fournisseur de service

-->

<security:logout success-handler-ref="logoutHandler" logout-url="/${net.fenyo.franceconnect.config.oidc.startlogouturi}" />

<!-- FranceConnect réalise le logout via GET et non POST ; pour que Spring Security le supporte, il faut désactiver le filtre anti-csrf. Il n'y a néanmoins pas de vulnérabilité csrf permettant de déloguer l'utilisateur à son insu car la norme OpenID Connect impose une validation par l'utilisateur de sa déconnexion, donc FranceConnect présente une mire de demande de déconnexion. -->

<security:csrf disabled="true" />

<!-- déclaration des URI nécessitant une authentification valide -->

<security:intercept-url pattern="/html-needauth/*" access="isFullyAuthenticated()" />

<security:intercept-url pattern="/jsp-needauth/*" access="isFullyAuthenticated()" />

</security:http>

</beans>Consultez les mappings au début du fichier franceconnect-servlet.xml afin de connaître les sous-répertoires de FournisseurDeServices/src/main/webapp/ où rajouter :

-

des fichiers statiques, des pages html, du code JavaScript, des pages de styles CSS et des images accessibles sans qu'ils ne nécessitent une authentification au préalable

-

des fichiers statiques, des pages html, du code JavaScript, des pages de styles CSS et des images accessibles uniquement après une authentification préalable

En cas d'accès à une ressource protégée mais sans authentification préalable de l'utilisateur, la cinématique d'authentification est automatiquement lancée puis le navigateur est redigiré à nouveau vers la ressource à laquelle il peut enfin accéder.

Les accès aux ressources statiques (pages html, code JavaScript, pages de styles CSS et images) nécessitant une authentification ne sont pas tracés. Ces ressources n'ont pas accès à l'identité de l'utilisateur.

Pour tracer l'accès direct à une page jsp, c'est-à-dire sans passer par le contrôleur Spring MVC, celle-ci doit inclure <% net.fenyo.franceconnect.Tools.log(request.getRequestURI()); %>.

Les pages jsp à accès direct sans passer par un contrôleur n'ont pas accès à l'identité de l'utilisateur (néanmoins, cet accès est possible en écrivant du code Java spécifique dans ces pages).

Le contrôleur a accès à l'identité de l'utilisateur. Les vues, c'est-à-dire les pages jsp accessibles après passage par le contrôleur, ont aussi accès aux données d'identité de l'utilisateur.

Pour créer un mapping de requête au sein du contrôleur, il faut modifier la classe net.fenyo.franceconnect.WebController en y ajoutant une méthode spécifique. Le mapping est configuré par une annotation @RequestMapping, par exemple : @RequestMapping(value = "/user", method = RequestMethod.GET). Si la requête nécessite une authentification, il faut le signaler par l'annotation suivante : @PreAuthorize("isFullyAuthenticated()"). Pour tracer cette requête, la méthode spécifique doit débuter par une invocation de la méthode statique log de la classe Tools, par exemple : Tools.log("accès à /user", logger);. La variable logger est une variable d'instance du contrôleur.

Voici un exemple de méthode spécifique qui mappe l'accès à /user et invoque la vue user :

@RequestMapping(value = "/user", method = RequestMethod.GET)

@PreAuthorize("isFullyAuthenticated()")

public ModelAndView user(final Principal p) {

Tools.log("accès à /user", logger);

final ModelAndView mav = new ModelAndView("user");

// On injecte dans le modèle les champs de userinfo qui ne sont pas dans le standard OpenID Connect

// mais néanmoins transportés dans les identités FranceConnect, car la variable userinfo

// automatiquement insérée dans le modèle par MITREid Connect ne contient pas de getter

// pour ces champs. Il s'agit uniquement de birthplace et birthcountry.

final OIDCAuthenticationToken oidcauth = (OIDCAuthenticationToken) SecurityContextHolder.getContext().getAuthentication();

mav.addObject("oidcBirthplace", oidcauth.getUserInfo().getSource().get("birthplace"));

mav.addObject("oidcBirthcountry", oidcauth.getUserInfo().getSource().get("birthcountry"));

// on injecte dans le modèle les paramètres de configuration, notamment pour le bouton FranceConnect

mav.addObject("oidcAttributes", oidcAttributes);

return mav;

}La vue a accès à l'identité de l'utilisateur via la variable userInfo automatiquement injectée dans le modèle (mais cette variable ne contient pas les champs birthplace ni birthcountry : consulter l'exemple de code ci-dessus pour leur traitement particulier). Elle doit inclure le bouton FranceConnect, notamment pour permettre la déconnexion de l'utilisateur.

Voici un exemple de vue affichant les informations d'identité de l'utilisateur :

<%@ page language="java" contentType="text/html; charset=UTF-8" pageEncoding="UTF-8"%>

<html lang="fr">

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<title>Fournisseur de services FranceConnect</title>

</head>

<body>

<!-- inclusion du code JavaScript de FranceConnect.

Ce code force le navigateur à récupérer la CSS suivante : https://fcp.integ01.dev-franceconnect.fr/stylesheets/franceconnect.css

Cette CSS définit le attributs de style pour l'élément d'id fconnect-profile -->

<script src="${ oidcAttributes.fcbuttonuri }"></script>

<!-- inclusion du bouton FranceConnect -->

<div style="color: #000000; background-color: #000ccc" id="fconnect-profile" data-fc-logout-url="${ oidcAttributes.startlogouturi }"><br/>

<a href="#">${ userInfo.givenName } ${ userInfo.familyName } <i class="material-icons tiny">keyboard_arrow_down</i></a><br/> </div>

Cette page de fourniture du service n'est accessible qu'aux utilisateurs authentifiés.

Vous êtes <b>correctement authentifié</b> via FranceConnect.<br/>

<pre>

Utilisateur (user info) :

- sujet (utilisateur) : ${ userInfo.sub }

- genre : ${ userInfo.gender }

- date de naissance : ${ userInfo.birthdate }

- prénom : ${ userInfo.givenName }

- nom : ${ userInfo.familyName }

- courriel : ${ userInfo.email }

- addresse postale :

- rue : ${ userInfo.address.streetAddress }

- commune : ${ userInfo.address.locality }

- région : ${ userInfo.address.region }

- code postal : ${ userInfo.address.postalCode }

- pays : ${ userInfo.address.country }

- lieu de naissance : ${ oidcBirthplace }

- pays de naissance : ${ oidcBirthcountry }

Valeur JSON complète : ${ userInfo.source }

</pre>

</body>

</html>Une méthode spécifique du contrôleur a la possibilité de ne pas imposer une authentification préalable. Dans ce cas, la vue peut être construite de manière à activer ou désactiver des blocs selon que l'authentification a été réalisée ou non. Pour cela, il faut utiliser la bibliothèque de tags de Spring Security et encadrer les blocs nécessitant une authentification dans un élément <authorize access="isFullyAuthenticated()"> et ceux à afficher uniquement en l'absence d'authentification dans un élément <authorize access="!isFullyAuthenticated()">. Le bouton FranceConnect doit être inclus uniquement lors d'un accès authentifié.

Voici un exemple de méthode spécifique correspondant à ce scénario :

@RequestMapping(value = "/user", method = RequestMethod.GET)

public ModelAndView user(final Principal p) {

Tools.log("accès à /user", logger);

final ModelAndView mav = new ModelAndView("user");

// on injecte dans le modèle les paramètres de configuration, notamment pour le bouton FranceConnect

mav.addObject("oidcAttributes", oidcAttributes);

return mav;

}Voici la vue associée :

<%@ page language="java" contentType="text/html; charset=UTF-8" pageEncoding="UTF-8"%>

<%@ taglib uri="http://java.sun.com/jsp/jstl/core" prefix="c" %>

<%@ taglib prefix="security" uri="http://www.springframework.org/security/tags" %>

<%@ page session="false" %>

<html lang="fr">

<head>

<meta http-equiv="Content-Type" content="text/html; charset=UTF-8">

<title>Fournisseur de services FranceConnect</title>

</head>

<body>

<security:authorize access="isFullyAuthenticated()">

<!-- inclusion du code JavaScript de FranceConnect.

Ce code force le navigateur à récupérer la CSS suivante : https://fcp.integ01.dev-franceconnect.fr/stylesheets/franceconnect.css

Cette CSS définit le attributs de style pour l'élément d'id fconnect-profile -->

<script src="${ oidcAttributes.fcbuttonuri }"></script>

<!-- inclusion du bouton FranceConnect -->

<div style="color: #000000; background-color: #000ccc" id="fconnect-profile" data-fc-logout-url="${ oidcAttributes.startlogouturi }"><br/>

<a href="#">${ userInfo.givenName } ${ userInfo.familyName } <i class="material-icons tiny">keyboard_arrow_down</i></a><br/> </div>

</security:authorize>

<H1>Page d'accueil du service</H1>

Cette page d'accueil du service est accessible à tous les internautes, authentifiés ou non.

<HR/>

<security:authorize access="isFullyAuthenticated()">

Vous vous êtes précédemment <b>correctement authentifié</b> auprès du fournisseur de services via FranceConnect.<br/>

</security:authorize>

<security:authorize access="!isFullyAuthenticated()">

Vous n'êtes <b>pas</b> authentifié à ce fournisseur de services.<br/>

</security:authorize>

</body>

</html>Voici la liste des prérequis nécessaires à l'utilisation opérationnelle de ce produit :

- disposer d'un environnement Unix, Linux ou Windows

- installer un environnement JDK 7 ou version supérieure

- installer Maven 3.0.4 ou version supérieure

- disposer d'une connexion Internet (accès direct ou par proxy)

- disposer d'un navigateur Internet

Les dépendances implicites lors de l'intégration d'un composant Java dans un application JEE conduisent souvent, si l'on n'y prend pas garde, à des conflits entre versions. En effet, il arrive souvent que deux composants nécessaires à l'application s'appuient sur des versions distinctes d'un même autre composant. Dans un tel cas, il est préférable d'imposer le choix de la version retenue afin d'éviter un comportement incohérent de l'application. Le fichier pom.xml a été spécifiquement écrit dans cette optique, après une analyse des conflits de versions, et les versions des composants retenus sont les suivantes :

| groupe | artefact | version |

|---|---|---|

| org.springframework | spring-core | 4.2.5 |

| org.springframework.security | spring-security-config | 4.0.4 |

| org.springframework.security.oauth | spring-security-oauth2 | 2.0.16 |

| org.mitre | openid-connect-client | 1.2.6 |

| javax.servlet | servlet-api | 2.5 |

| javax.servlet.jsp | jsp-api | 2.1 |

| javax.servlet | jstl | 1.2 |

| junit | junit | 4.12 |

| org.slf4j | slf4j-api | 1.7.21 |

| org.slf4j | jcl-over-slf4j | 1.7.21 |

| com.fasterxml.jackson.core | jackson-annotations | 2.3.4 |

| org.apache.commons | commons-lang3 | 3.4 |

| org.apache.httpcomponents | httpclient | 4.5.2 |

Les conflits potentiels qui sont résolus par ces choix de version concernaient les problématiques suivantes :

-

MITREid Connect 1.2.x induit des dépendances directes vers la version 3 du framework Spring ainsi que certaines dépendances transitives issues de Spring (on appelle ici dépendances transitives les dépendances de dépendances). Or on utilise ici la version 4 de Spring, plus évoluée. On s'est donc affranchi de ces dépendances directes ou transitives, pour profiter pleinement de Spring framework 4. De même, les dépendances de MITREid Connect implique d'autres conflits avec certains composants utilisés par ailleurs par KIF. L'ensemble de ces conflits concernent précisément les artefacts Maven suivants de MITREid Connect, qu'on a donc exclus du traitement des dépendances par Maven :

- org.springframework/spring-core

- org.springframework/spring-webmvc

- org.springframework.security/spring-security-core

- org.springframework.security/spring-security-config

- org.springframework.security.oauth/spring-security-oauth2

- org.apache.httpcomponents/httpclient

- org.slf4j/slf4j-api

- org.slf4j/jcl-over-slf4j

- com.fasterxml.jackson.core/jackson-annotations

-

MITREid Connect s'appuie sur spring-context, ce dernier s'appuyant sur commons-logging. Or MITREid Connect s'appuie sur SLF4J en lieu et place de commons-logging. On exclut donc la dépendance de spring-context vers commons-logging.

-

Spring OAuth 2.0.16 induit des dépendances transitives vers des composants anciens du framework Spring. On s'affranchit donc de ces dépendances, en les excluant du traitement Maven pour Spring OAuth :

- org.springframework/spring-core

- org.springframework/spring-webmvc

- org.springframework/spring-context

- org.springframework/spring-beans

- org.springframework.security/spring-security-core

- org.springframework.security/spring-security-config

- org.springframework.security/spring-security-web

-

Les versions 1.2.3 à 1.2.7 de MITREid Connect référencent la bibliothèque Bouncy Castle Crypto nommée bcprov-jdk15on. Sachant que cette bibliothèque est utilisée par MITREid Connect uniquement pour chiffrer et déchiffrer des jetons, mais pas pour les signer ou vérifier leur signature, cette bibliothèque est donc inutile dans le cadre des cinématiques FranceConnect. Or ce package induit des délais de recherche d'annotations importants (cf. http://stackoverflow.com/questions/17584495/unable-to-complete-the-scan-for-annotations-for-web-application-app-due-to-a), pouvant conduire à un timeout au chargement de l'application sous Jetty. On évite donc l'importation de la version bcprov-jdk15on de cette bibliothèque. Ce phénomène n'apparaît pas jusqu'à la version 1.2.2 de MITREid Connect, car les références à la bibliothèque Bouncy Castle Crypto n'apparaissent qu'à partir de la version 1.2.3.

-

On importe une version récente de Bouncy Castle Crypto n'impliquant pas des délais de recherche d'annotations importants, non pas pour utilisation par MITREid Connect, mais pour utilisation par l'implémentation d'un IdP dans ce package. Cet IdP est implémenté par la méthode idp() de la classe WebController (contrôleur Spring). Cet IdP n'est pas utile pour mettre en oeuvre la cinématique FranceConnect. Cette dépendance peut donc être supprimée à condition de supprimer aussi le code de l'IdP. Dans cet IdP, on utilise Bouncy Castle Crypto plutôt que l'implémentation native de Sun/Oracle via l'API JCE car cette dernière limite par défaut les clés AES à 128 bits alors qu'on souhaite utiliser une clé de 256 bits pour des raisons de force de chiffrement.

Le fichier pom.xml effectue plusieurs vérifications avant d'entamer un traitement :

-

il vérifie explicitement qu'il est interprété avec Maven 3.0.4 ou version supérieure et dans le cas contraire, il interrompt le traitement Maven avec le message d'erreur suivant :

FRANCECONNECT - ERREUR DE CONFIGURATION CE PACKAGE NECESSITE L'UTILISATION DE MAVEN 3.0.4 OU VERSION SUPERIEURE. -

il vérifie explicitement qu'il est interprété dans un environnement Java 1.7 ou version supérieure et dans le cas contraire, il interrompt le traitement Maven avec le message d'erreur suivant :

FRANCECONNECT - ERREUR DE VERSION MAVEN CE PACKAGE NECESSITE L'UTILISATION D'UN JDK JAVA VERSION 1.7 AU MINIMUM. -

il vérifie explicitement que le fichier de paramétrage a été créé et dans le cas contraire, il interrompt le traitement Maven avec le message d'erreur suivant :

FRANCECONNECT - ERREUR DE CONFIGURATION AVANT DE COMMENCER A UTILISER CE PACKAGE, VOUS DEVEZ RECOPIER LE FICHIER src/main/webapp/META-INF/config.properties-template DANS src/main/webapp/META-INF/config.properties ET Y METTRE A JOUR LES VALEURS REELLES DE VOS IDENTIFIANTS FOURNISSEUR FRANCECONNECT.

-

Démarrage avec Tomcat sur un serveur avec accès direct à Internet :

mvn clean tomcat7:run- attendre le message

INFOS: Starting ProtocolHandler ["http-bio-80"], signifiant le lancement complet de Tomcat, avant de passer à l'étape suivante - lancer alors un navigateur sur http://127.0.0.1/

-

Démarrage avec Tomcat sur un serveur nécessitant le passage par un proxy web pour accéder à Internet (remplacer PROXYHOST et PROXYPORT par les valeurs correspondant au proxy web) :

mvn -Dhttps.proxyHost=PROXYHOST -Dhttps.proxyPort=PROXYPORT clean tomcat7:run- attendre le message

INFOS: Starting ProtocolHandler ["http-bio-80"], signifiant le lancement complet de Tomcat, avant de passer à l'étape suivante - lancer alors un navigateur sur http://127.0.0.1/

-

Pour modifier le port local par défaut (80), au cas où il y aurait par exemple déjà un serveur sur ce port, ou au cas où l'utilisateur courant n'aurait pas les droits pour écouter sur un port privilégié (port dont le numéro est strictement inférieur à 1024), rajoutez l'option

-Dnet.fenyo.franceconnect.config.listen.port=PORTsur la ligne de commande mvn (remplacer PORT par la valeur du port TCP local d'écoute souhaité).

-

Démarrage avec Jetty sur un serveur avec accès direct à Internet :

mvn clean jetty:run- attendre le message

[INFO] Started Jetty Server, signifiant le lancement complet de Jetty, avant de passer à l'étape suivante - lancer alors un navigateur sur http://127.0.0.1/

-

Démarrage avec Jetty sur un serveur nécessitant le passage par un proxy web pour accéder à Internet (remplacer PROXYHOST et PROXYPORT par les valeurs correspondant au proxy web) :

mvn -Dhttps.proxyHost=PROXYHOST -Dhttps.proxyPort=PROXYPORT clean jetty:run- attendre le message

[INFO] Started Jetty Server, signifiant le lancement complet de Jetty, avant de passer à l'étape suivante - lancer alors un navigateur sur http://127.0.0.1/

-

Pour modifier le port local par défaut (80), au cas où il y aurait par exemple déjà un serveur sur ce port, ou au cas où l'utilisateur courant n'aurait pas les droits pour écouter sur un port privilégié (port dont le numéro est strictement inférieur à 1024), rajoutez l'option

-Dnet.fenyo.franceconnect.config.listen.port=PORTsur la ligne de commande mvn (remplacer PORT par la valeur du port TCP local d'écoute souhaité).

-

Déploiement vers un serveur WildFly local :

- démarrer WildFly (configuration par défaut pour l'API endpoint http : port TCP/9990)

- déployer l'application :

mvn clean package wildfly:deploy -P wildfly - lancer alors un navigateur sur http://127.0.0.1/

-

Déploiement vers un serveur WildFly distant :

- démarrer WildFly (configuration par défaut pour l'API endpoint http : port TCP/9990)

- déployer l'application :

mvn clean package wildfly:deploy -P wildfly -Dwildfly.hostname=HOSTNAME -Dwildfly.port=PORT -Dwildfly.username=USERNAME wildfly.password=PASSWORD - lancer alors un navigateur sur http://HOSTNAME/

- Installer Eclipse Neon ou version supérieure (afin d'éviter de devoir installer certaines extensions spécifiques pour le support de composants comme Maven par exemple)

- Importer le projet dans Eclipse

- À chaque modification du fichier

pom.xml, sélectionner l'élément racine du projet dans l'explorateur de projet, faire "bouton droite" sur cet élément, choisir Maven dans le menu déroulant puis Update Project.... - Pour (re-)compiler le projet, sélectionner dans le menu Projet l'entrée Clean... puis Build Project

- Pour démarrer l'application, utiliser le menu Run pour accéder à Run configurations... ou Debug configurations..., créer une configuration Apache Tomcat (vous devrez disposer d'une distribution Tomcat 7 ou version supérieure), publier l'application dans le serveur et démarrer le serveur

⚠️

KIF est configuré par défaut pour se déployer dans le contexte racine ("/") du serveur d'application et non pas dans un contexte correspondant à un chemin intermédiaire comme"/poc-franceconnect". Eclipse peut être amené à modifier le chemin de déploiement de l'application, ce qui empêche son bon fonctionnement car certaines des URL déclarées dans le fichier de configuration ne sont plus valables. Dans ce cas, il faut soit réécrire ces URL, soit repositionner correctement le chemin dans Eclipse, comme ceci :

soit interrompre Eclipse et modifier le fichier

FournisseurDeServices/.settings/org.eclipse.wst.common.componentpour que la ligne<property name="context-root" value=""/>contienne bien un attributvaluevide (c'est cet attribut qui est parfois modifié par Eclipse). Puis redémarrer Eclipse.soit sélectionner Show View dans le menu déroulant Window puis Servers. Dans la vue Servers" qui s'affiche, double-cliquer sur le serveur (ex.:

Tomcat v8.0 Server at localhost [Stopped, Synchronized]), la configuration du serveur s'affiche alors et l'onglet sélectionné par défaut est nommé Overview, changer pour l'onglet Modules et vérifier que la colonne Path du tableau des Web Modules chargés est vide. Si ce n'est pas le cas, cliquer sur la ligne correspondante et sur le boutonEdit...pour effacer le contenu du champ Path. Sauver la nouvelle configuration (entrée Save du menu Fichier, ou raccourci clavierCtrl-S) et redémarrer le serveur.

⚠️

Le fichier de configurationconfig.propertiescontient deux URLs déclarées chez FranceConnect :

- l'URL de callback (paramètre

net.fenyo.franceconnect.config.oidc.redirecturideconfig.properties)- l'URL de redirection de déconnexion (paramètre

net.fenyo.franceconnect.config.oidc.afterlogouturideconfig.properties)Si ces URL utilisent l'adresse IP 127.0.0.1, le navigateur doit être lancé sur http://127.0.0.1/

Si ces URL utilisent le nom localhost, le navigateur doit être lancé sur http://localhost/

En effet, les cookies de session positionnés par un serveur désigné localhost ne sont pas renvoyés à un serveur désigné 127.0.0.1 et réciproquement. Utiliser dans une même configuration un mélange de localhost et de 127.0.0.1 conduit à des erreurs de connexion.

Voici une liste des goals Maven utilisés régulièrement :

- faire le ménage (supprimer le répertoire

target) :mvn clean - compiler :

mvn clean compile - créer une archive war :

mvn clean package(le fichier war créé se nommefranceconnect-demo-1.0.0-BUILD.waret se trouve dans le sous-répertoiretarget)

En production, il faut remplacer 127.0.0.1 par le nom DNS du fournisseur de services dans le fichier de configuration franceconnect-servlet.xml. Il faut remplacer le protocole http dans les URL de configuration du fournisseur de services par https. Cela permet de chiffrer les flux entre le navigateur et le fournisseur de services avec SSL/TLS. Ce chiffrement est essentiel car ces flux contiennent des secrets, comme le cookie de session par exemple. Pour que les flux soient effectivement chiffrés, la pratique habituelle consiste à faire porter l'adresse IP associée au nom public du fournisseur de services par un reverse-proxy de type Apache ou Nginx, ou par un équilibreur de flux, points de terminaison des sessions SSL/TLS. C'est alors le reverse-proxy ou l'équilibreur de charge qui est doté d'un certificat X.509 et de la clé privée associée. Les flux entre le reverse-proxy ou l'équilibreur de charge et le fournisseur de services restent non chiffrés. Les invocations, par le fournisseur de services, de web-services REST vers FranceConnect sont chiffrés car les endpoints FranceConnect sont accessibles uniquement via SSL/TLS.

Plusieurs instances de KIF peuvent être déployées simultanément pour la montée en charge et/ou la haute-disponibilité. Si le serveur d'application a été configuré en cluster, afin que les données de sessions des serveurs de servlets soient repliquées entre les différents hôtes hébergeant KIF, le partage de charges multi-centres de production est possible via un simple round-robin DNS (exemple de configuration avec Tomcat 8 : https://tomcat.apache.org/tomcat-8.0-doc/cluster-howto.html). Avec une telle architecture, aucun équilibreur de charge n'est requis, sauf si on veut rajouter la fonction failover pour laquelle une paire d'équilibreurs (une paire en fonctionnement actif/passif suffit, pour éviter que l'équilibreur soit un SPOF : Single Point Of Failure) de type GSLB (Global Server Load Balancing) est nécessaire, comme par exemple la solution d'équilibrage F5 BIG-IP munie du module GTM (Global Traffic Management). Le principe de fonctionnement de ce type d'équilibreur consiste à gérer dynamiquement le contenu d'une zone DNS contenant des enregistrements à durée de vie courte (quelques secondes) pour associer le nom global du service aux adresses IP des instances du cluster de servlets constituant le fournisseur de services. La zone est gérée par plusieurs serveurs faisant autorité (authoritative name servers) afin que le service DNS ne constitue pas un SPOF (Single Point Of Failure).

Plusieurs instances de KIF peuvent être déployées simultanément pour la montée en charge et/ou la haute-disponibilité sans nécessiter la mise en place d'un mécanisme de mise en cluster par réplication des données de session. Les données d'une session étant alors présentes dans une seule instance de KIF, un équilibreur (ou plutôt une paire en fonctionnement actif/passif) disposé en coupure des flux doit implémenter le mécanisme d'affinité de session, cette affinité étant basée uniquement sur la valeur du cookie de session JSESSIONID.

KIF-IdP, inclus dans KIF, est une implémentation d'un fournisseur d'identité (IdP) permettant une intégration simple d'une application existante :

-

quelle que soit la technologie utilisée (JEE, Ruby on Rails, Perl/CGI, PHP, Node.js, etc.),

-

sans impacter le mode d'authentification existant, afin que le fournisseur de services puisse continuer à authentifier lui-même les utilisateurs qui ne souhaitent pas s'authentifier via FranceConnect,

-

en raccordant cette application à l'IdP (Identity Provider) interne de KIF, qui se charge d'implémenter la cinématique d'interfaçage avec FranceConnect en se présentant comme un fournisseur de services.

L'application existante est le fournisseur de services, mais au lieu de s'appuyer directement sur FranceConnect en tant que fournisseur d'identité, elle s'appuie sur KIF-IdP. Celui-ci relaie les demandes d'autorisation ou de déconnexion vers FranceConnect. L'application existente est donc déchargée de l'implémentation du protocole OpenID Connect, de l'invocation de web-services REST chez FranceConnect et de la capacité à vérifier des signatures de jetons JWT.

La relation de confiance entre l'application existante et KIF-IdP est établie à l'aide d'un mécanisme de chiffrement AES-256-CBC (toujours proposé pour compatibilité ascendante), ou du mécanisme de chiffrement authentifié AES-256-GCM. Ces deux entités se partagent donc une clé AES de 256 bits et un vecteur d'authentification de 128 bits.

Le mécanisme AES-256-GCM est à préférer au mécanisme AES-256-CBC, les deux permettant un chiffrement fort mais seul le second intégrant un mécanisme de signature des échanges. L'implémentation initiale de KIF-IdP proposait uniquement AES-256-CBC, et intégrait une signature propriétaire (intégration des paramètres state et nonce dans les réponses). L'implémentation courante propose, en plus du mécanisme initial, le mécanisme AES-256-GCM afin de disposer d'une signature standardisée, dont le niveau de sécurité est public.

Ce mécanisme AES-256-GCM est utilisé avec les options suivantes :

- pas de données additionnelles (Additional Associated Data)

- tag de 16 octets, concaténé à la suite du contenu chiffré (conformément au RFC-5116, sections 5.1 and 5.2)

Deux types de messages chiffrés sont échangés entre l'application et KIF-IdP, par l'intermédiaire du navigateur, en exploitant le mécanisme de redirection :

-

de l'application vers KIF-IdP : les requêtes d'authentification, qui sont constituées d'une URL de callback, qui peut contenir différents paramètres, et doit contenir, parmi ceux-ci, les deux suivants, présents une seule fois chacun :

state: un paramètre opaque représentant de manière unique la session utilisateur (il peut s'agir par exemple de la valeur du cookie de session, si les sessions sont associées à un tel élément dans le cadre de la technologie utilisée pour le développement de l'application, de la valeur d'une donnée associée uniquement à la session sans être transportée dans un cookie, ou encore du résultat de l'application d'une fonction de hash d'une de ces valeurs, comme SHA-256)nonce: un code aléatoire opaque permettant d'éviter les attaques par rejeu

Chacun de ces deux paramètres doit être composé d'une chaîne de caractères répondant aux exigences normatives lui permettant d'être transportée dans un paramètre d'une URL (cf. RFC-1738).

-

de KIF-IdP vers l'application : les réponses aux précédentes requêtes, contenant l'identité pivot ainsi que les valeurs des paramètres

stateetnoncede la requête associée, au format JSON avec encodage UTF-8

On peut noter, pour confirmer la cohérence de ce mode d'échange, que les critères normatifs permettant d'être transporté dans un paramètre d'une URL impliquent qu'un encodage UTF-8 est aussi possible (la réciproque n'étant pas vraie).